昨天用360安全检测扫了本站,出现文件目录列表显示漏洞提示和同主机网站安全存在旁注风险警告,本次检测301个网页,耗时3时15分29秒,这个时间也忒长了,我记得扫描的时候,显示扫描结果30分钟后可以看到,唉,这差距也忒远了!

今天就文件目录列表显示漏洞这个问题,找到了解决方法,现在把方法提供出来,希望能帮忙其他有同样问题的朋友!

方法一: 修改.htaccess文件

在空间网站的根目录下找到.htaccess文件,添加这句代码到.htaccess文件的最后,独立占一行。

Options All -Indexes

保存退出即可,如果是用ftp,就修改保存后重新上传。

PS:此方法方便快捷,我用的就是这个!

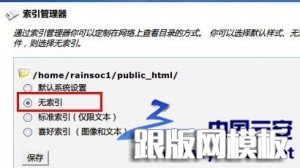

方法二: cPanel管理界面“索引管理器”修改

登录到cPanel,然后拉到下面的“高级”-“索引管理器”

请单击文件夹名选择你想要保护的文件夹。

详细可以参考:禁止网站显示文件目录列表的2个方法 这篇文章

关于同主机网站安全存在旁注风险警告,基本算无解了,总不能出换主机吧,那就自求多福吧,常备份网站数据!

本站部分内容来源互联网,如果有图片或者内容侵犯您的权益请联系我们删除!